在永恒之蓝勒索病毒告一段落后,勒索病毒卷土重来,一款名为Petya勒索病毒再次袭来,这次的Petya勒索病毒威力惊人,用户朋友可以提前安装Petya勒索病毒专杀工具为电脑防护。

病毒简介

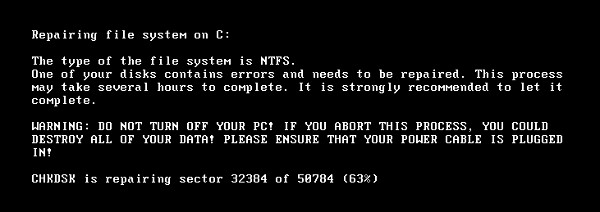

据twitter爆料,乌克兰政府机构遭大规模攻击,其中乌克兰副总理的电脑均遭受攻击,目前腾讯电脑管家已经确认该病毒为Petya勒索病毒变种。Petya勒索病毒变种中毒后会扫描内网的机器,通过永恒之蓝漏洞自传播到内网的机器,达到快速传播的目的。有国外安全研究人员认为,Petya勒索病毒变种会通过邮箱附件传播,利用携带漏洞的DOC文档进行攻击。中毒后,病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。电脑重启后,会显示一个伪装的界面,此界面实际上是病毒显示的,界面上假称正在进行磁盘扫描,实际上正在对磁盘数据进行加密操作。

当加密完成后,病毒要求受害者支付价值300美元的比特币之后,才会回复解密密钥。

工具简介

腾讯电脑管家已紧急响应,并已经确认病毒样本通过永恒之蓝漏洞传播,开启腾讯电脑管家不仅可以防御petya勒索病毒,还可全面防御所有已知的变种和其他勒索病毒;此外,漏洞检测能力也得到升级,加入了NSA武器库的防御,可以抵御绝大部分NSA武器库泄漏的漏洞的攻击。

传播渠道

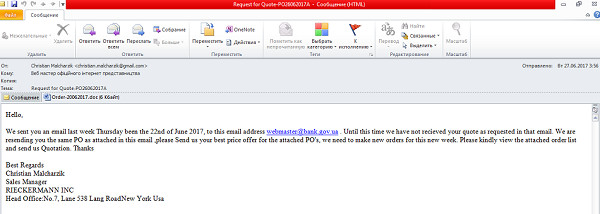

邮箱传播

根据乌克兰CERT官方消息,邮件附件被认为该次病毒攻击的传播源头,邮箱附件是一个DOC文档,文档通过漏洞CVE-2017-0199来触发攻击,电脑管家也溯源到了国内类似邮件攻击最早发生在6月27日早上。在实际测试过程中,并没有完整重现整个攻击过程。

可能传播渠道-MeDoc

很多安全研究机构认为,这次Petya的攻击源是由于MeDoc软件的更新服务被劫持导致。

勒索细节

1、系统重启,恶意MBR加载;

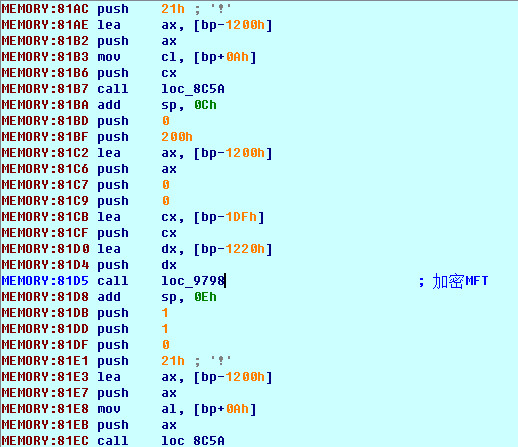

2、检测磁盘是否被加密,如果没有则显示伪造的检测磁盘界面、并加密MFT;

3、显示红色的勒索界面,让用户输入秘钥;

细节分析

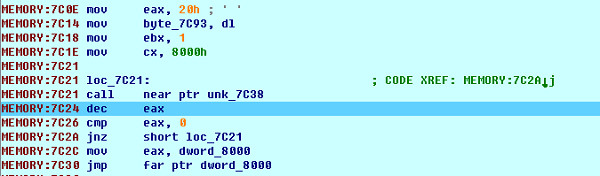

MBR启动后,将1-21扇区数据复制到8000地址处,然后Jmp执行8000地址代码

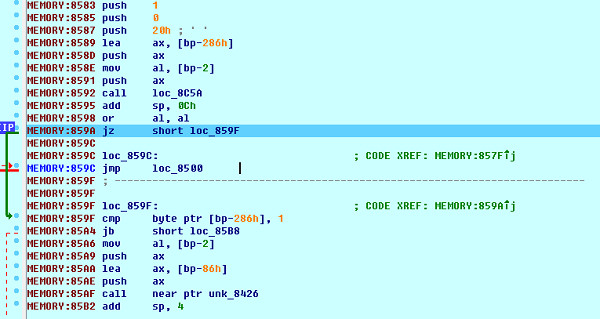

通过读取标记位判断磁盘已经被加密

若磁盘没有加密,则显示伪造的检测磁盘界面,并加密MFT

下载提示

用户还下载了:

-

360安全卫士 V13.0.0.2058 官方版

360安全卫士 V13.0.0.2058 官方版 -

360安全卫士 V13.0.0.2075 正式版

360安全卫士 V13.0.0.2075 正式版 -

360安全卫士 V10.8.0.1382 国际版

360安全卫士 V10.8.0.1382 国际版 -

360安全卫士 V13.1.0.1141 Beta版

360安全卫士 V13.1.0.1141 Beta版 -

360安全卫士 V12.1.0.1001 官方版

360安全卫士 V12.1.0.1001 官方版 -

USBCleaner V6.0 绿色中文版

USBCleaner V6.0 绿色中文版 -

金山毒霸 V2022.4.7.772 官方免费版

金山毒霸 V2022.4.7.772 官方免费版 -

百度杀毒 V5.4.0.8 官方版

百度杀毒 V5.4.0.8 官方版 -

360企业安全云客户端 V4.0.0.1031 团队版

360企业安全云客户端 V4.0.0.1031 团队版 -

McAfee AVERT Stinger(杀毒软件) V12.2.0.68 32位绿色英文版

McAfee AVERT Stinger(杀毒软件) V12.2.0.68 32位绿色英文版 -

小红伞(Avira AntiVir Free) V15.0.2111.2126 离线版

小红伞(Avira AntiVir Free) V15.0.2111.2126 离线版 -

诺顿杀毒软件 V22.17.0.183 免费版

诺顿杀毒软件 V22.17.0.183 免费版

咪咪日常ios版v1.2

咪咪日常ios版v1.2  永远的7日之都九游版

永远的7日之都九游版  海魂九游版

海魂九游版  魔神变九游版

魔神变九游版  剑御九州

剑御九州  剑御九州九游版

剑御九州九游版  天途九游版

天途九游版  天途破解版

天途破解版  破镜重圆

破镜重圆